🩷 방문자 추이

🏆 인기글 순위

티스토리 뷰

이번 편에서는 1편에서 다운받았던 chrome.apk 파일의 내용에 대해서 분석해볼거에요!

https://domdom.tistory.com/615

[문자 피싱 악성 URL 분석 일지] http://qkyho.aptmh.com 1편

어느 날 지인 중에서 악성 URL을 받았다고 아래와 같이 연락이 왔어요! 덜덜.. 대체 저 URL에 접속하게 되면 무슨 일이 일어나는지 보겠습니다~ 일단 저는 모바일로 접속하기 무서워서(?) 인터넷 웹

domdom.tistory.com

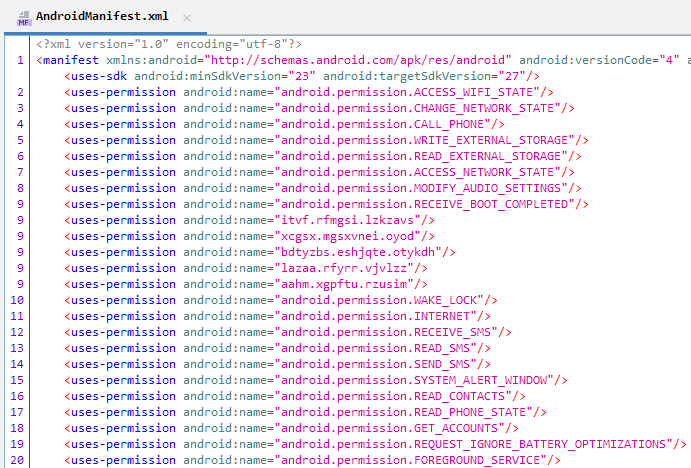

기본적으로 앱을 설치 또는 실행할 때 요구하는 권한부터 살펴봤어요~

와이파이 연결 상태, 네트워크 상태 변경, 전화연결, 외부 저장소 파일 작성 및 읽기, 오디오/음성 조절, 휴대폰 막 켜졌는지 확인, 화면 잠금 상태 조작, 인터넷 연결, SMS(문자) 읽고 보내고 받기, 경고창 띄우기, 연락처 읽기, 폰 상태 확인, 사용자 계정 확인, 배터리 최적화 옵션 끄기, 백그라운드 실행 여부 등 많은 권한을 받고 있습니다.

이런 권한들을 모두 허용해주었다가는 정말 큰일이겠죠?? 말그대로 폰에서 하는 모든 행위들을 다 가져와서 보겠다는 거에요~

예를 들어 은행 이체 시에 주고 받는 문자 인증 번호 같은 거를 바로 탈취할 수 있겠죠? 문자 내용을 보면 되니깐요!

설치를 하게 되면 아래와 같이 Chrome 앱과 똑같은 앱이 설치됩니다.

그리고 보이지는 않는 이상한 Chrome 앱도 설치가 되었지요? 무서운 것은 위 앱이 설치된 상태에서 폰을 다시 껐다 키면 아예 앱이 보이지 않게 된다는 것입니다.

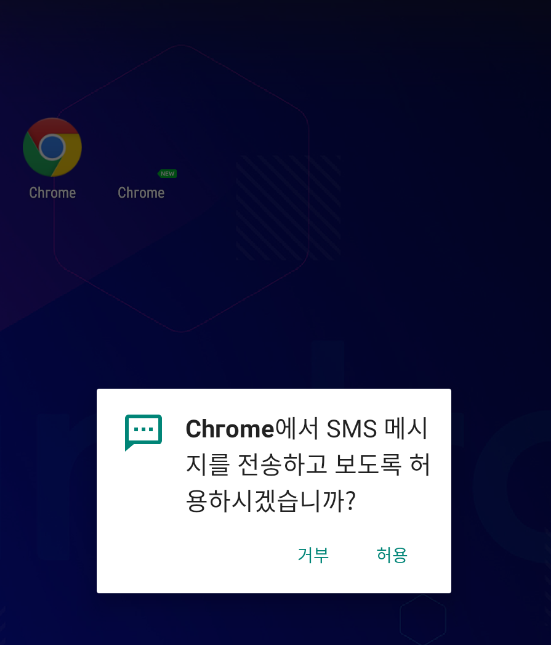

그리고 크롬 앱을 클릭하여 실행하면 위와 같이 SMS 권한을 요구합니다. 이 외에도 다양한 권한을 요구하고, 마지막으로는 아래와 같이 백그라운드에서 실행할 수 있도록 할 것인지 물어옵니다.

거부 버튼을 누르면 계속해서 물어보게 됩니다. 여기서 누가 이기나 해보자 하시면 안되는게 애초에 로직이 허용할 때까지 계속 물어보게 되어 있어서, 앱을 강제 종료하지 않는 이상 계속 물어봅니다. ㅠㅠ 일반적으로 앱 강제 종료하는 법을 모르는 사람은 어쩌지 하다가 허용 버튼을 누를 수밖에 없게 만드는 것 같기도 하네요.

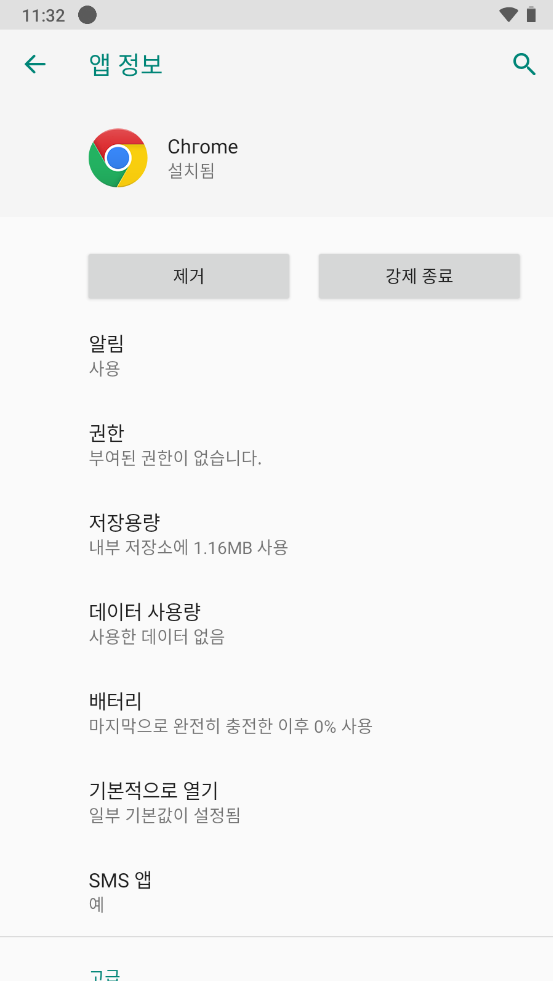

그렇게 모든 권한 요구를 마치면 아래와 같이 크롬 아이콘은 사라집니다.

(어떤 경우에는 저처럼 사라지지 않고 크롬 아이콘으로 보일 수도 있습니다~)

NEW 라는 태그가 달린 것은 각자 모바일 버전에 따라 새로 설치된 앱에 대한 표시가 있을 수도 있고 없을 수도 있다는 점 참고로 알고 계시면 되겠습니다.

저는 다행히 NEW 태그가 보여서 아직 앱이 삭제되지 않고 왼쪽의 Chrome 앱만 사라지고, 원래 우측에 있었던 투명한 아이콘의 앱이 아직도 살아 있음을 확인할 수 있었습니다.

터치 버튼을 꾹 눌러서 앱 정보 보기를 해보니 그냥 Chrome 으로 밖에 안나와서 진짜 크롬 앱처럼 보입니다.

|

|

모바일 개발자나 악성코드 분석가 쪽으로 전공하시는 분들이 아니라면 왠만해서는 앱이 설치되어 있는지 여부를 확인하기가 어려울 것 같습니다.

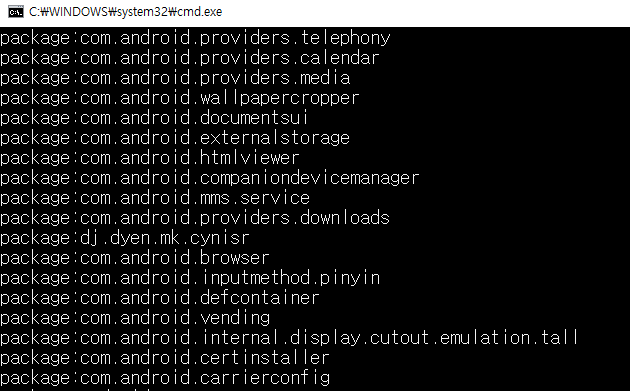

전문가들은 위와 같이 dj.dyen.mk.cynisr 라는 악성 앱이 설치되어 있다는 것을 명령어 실행만으로 알 수 있습니다.

그리고 백신에서는 보통 위와 같이 알려진 악성 앱의 이름이 있거나 알려져 있지 않는 앱 중에서 처음에 말씀드린 것과 같이 앱 권한을 유난히 많이 요구하는 앱들을 악성 앱으로 판단하여 탐지하곤 합니다.

결국 악성 앱은 보이지 않는 상태에서 사용자의 모든 문자 및 통화내역을 훔쳐보고 흔적도 없애는 무척이나 무서운 기능을 하고 있는 것을 알 수 있습니다.

누른다고 수천만원이 나간다고 하는 의미가 결국에는 금융권 앱에서 문자나 통화를 통한 본인인증을 수행하는 점을 노린 악성 앱이 이를 이용해 사용자의 정보와 자산을 탈취해간다는 스토리입니다~

(물론 오해하실까봐 부연 설명드리자면, 이론상 URL 링크를 누르자마자 수천만원이 나갈 수도 있긴합니다. 이 경우에는 훨씬 고도의 취약점이 필요하게 되는데 이를 전문가들은 제로데이 취약점이라고 부릅니다. 하지만 이 경우에는 보통 일반인 대상으로 안하고 고위직이나 높은 사람들 대상으로 더 가치가 높은 자산을 탈취하기 위해 사용할 겁니다.)

2편은 이걸로 마무리하고, 3편에서는 악성 앱의 소스코드 분석을 하게 될건데, 다소 전문적인 내용이므로 잘 모르시는 분은 안보셔도 됩니다~~

- 3편에서 계속 -

https://domdom.tistory.com/619

[문자 피싱 악성 URL 분석 일지] http://qkyho.aptmh.com 3편

1편에서는 간단하게 URL 링크에 접속하게 되면 어떤 일이 일어났는지 확인해보았구요 https://domdom.tistory.com/615 [문자 피싱 악성 URL 분석 일지] http://qkyho.aptmh.com 1편 어느 날 지인 중에서 악성 URL을

domdom.tistory.com

'프로그래밍 > Android' 카테고리의 다른 글

| [문자 피싱 악성 URL 분석 일지] http://qkyho.aptmh.com 4편 (0) | 2023.05.07 |

|---|---|

| [문자 피싱 악성 URL 분석 일지] http://qkyho.aptmh.com 3편 (1) | 2023.05.04 |

| [문자 피싱 악성 URL 분석 일지] http://qkyho.aptmh.com 1편 (2) | 2023.05.02 |

| [frida] 프리다 안드로이드 SSL/TLS 피닝 우회 스크립트 (1) | 2023.03.08 |

| [Android] adb 명령어 모음(cheatsheet/치트시트) (0) | 2023.01.14 |