🩷 방문자 추이

오늘

어제

전체

🏆 인기글 순위

티스토리 뷰

728x90

반응형

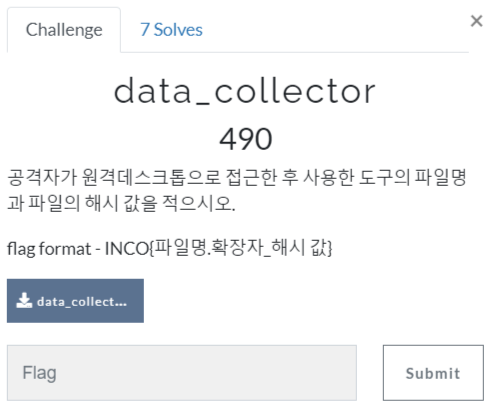

문제 내용은 뭔가 거창하게 Windows 시스템에 침입한 공격자의 흔적을 찾으라는 느낌이어서 어려울 것 같아서 그런지 사람들이 많이 안 푼 것 같았는데, 약간 저는 언인텐 느낌으로 너무 쉽게 풀어버렸습니다.

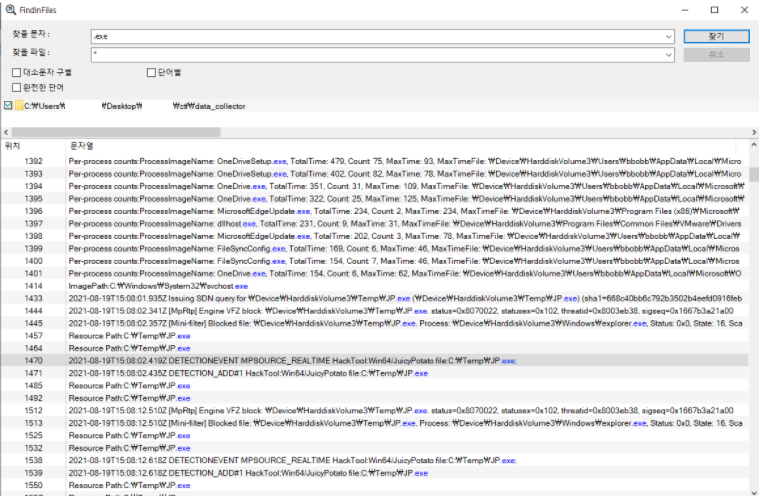

파일을 다운로드 후 가장 먼저 한 것은 우선 “공격자가 사용한 도구”라고 하여 Windows 에서 도구면 exe 실행파일이 아닌 가 싶어서 .exe 로 끝나는 모든 파일명을 추적해보았습니다.

검색도구는 단순 문자열 탐색 도구인 FindInFiles 를 사용했습니다.

보니깐 떡하니 HackTool 이 사용되었다고 나와있었습니다.

2021-08-19T15:08:02.419Z DETECTIONEVENT MPSOURCE_REALTIME HackTool:Win64/JuicyPotato그래서 Hacktool 이라는 단어로 다시 검색해보았습니다.

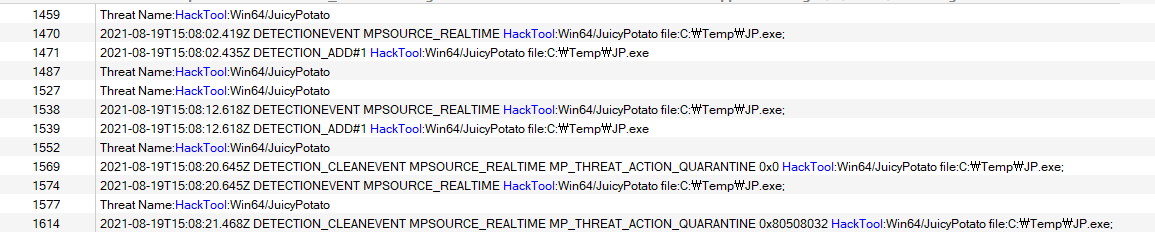

검색된 파일 경로가 보니깐 Windows Defender 디렉토리입니다. 여기서 로그가 찍혔나봅니다.

2021-08-19T15:08:02.419Z DETECTIONEVENT MPSOURCE_REALTIME HackTool:Win64/JuicyPotato file:C:\Temp\JP.exe;

2021-08-19T15:08:02.435Z DETECTION_ADD#1 HackTool:Win64/JuicyPotato file:C:\Temp\JP.exe

2021-08-19T15:08:02.435Z [RoutineClean] New detection added. Routine cleaning timer scheduled to fire in 4906 milliseconds. 1 detections to be cleaned.

2021-08-19T15:08:07.345Z [RoutineClean] Cleaning 1 detections

Internal signature match:subtype=Lowfi, sigseq=0x00001080F7BAEC99, sigsha=f66aaf765db759aeab82a1a4346833b819eea938, cached=false, source=0, resourceid=0x91f62da7

Internal signature match:subtype=Lowfi, sigseq=0x00007E786A9CA8C2, sigsha=b7c41d9d009e08a4f7ea849b913750706228ccb5, cached=false, source=0, resourceid=0x91f62da7

FP supression checks:

2021-08-19T15:08:07.376Z CheckTrusted=true (Sigseq=0x1667b3a21a00), CheckLimit=true, IsNotRevokedCertSig=true, IsNotFpCheckDisabledSig=true, IsSignedFileCheck=false, IsNotExcludedCertificate=true (FriendlySigSeq=0x0)

Begin Resource Scan

Scan ID:{FDA5B102-CF71-4BFA-AB21-F6ED6547C122}

Scan Source:6

Start Time:08-20-2021 00:08:07

End Time:08-20-2021 00:08:07

Explicit resource to scan

Resource Schema:file

Resource Path:C:\Temp\JP.exe

Result Count:1

Threat Name:HackTool:Win64/JuicyPotato

ID:2147740472

Severity:4

Number of Resources:1

Resource Schema:file

Resource Path:C:\Temp\JP.exe

Extended Info - SigSeq:00001667b3a21a00

Extended Info - SigSha:05fc1bdba24e1aa2e51fcc4aa0eb75cfcdbfee30그래서 해당 실행파일명과 Window Defender 로그에서 찍어준 파일의 해시값을 Flag 형식으로 합쳐서 제출했더니 문제가 풀려버렸습니다.

728x90

반응형

'보안 > CTF' 카테고리의 다른 글

| [Misc] Deconstructionism - 2021 INCOGNITO CTF Writeup (1) | 2021.08.31 |

|---|---|

| [Forensics] 코로나바이러스 대응 긴급조회 - 2021 INCOGNITO CTF Writeup (0) | 2021.08.31 |

| [Reversing] Leap - 2021 INCOGNITO CTF Writeup (0) | 2021.08.31 |

| [Web] Rotton Onion - 2021 INCOGNITO CTF Writeup (0) | 2021.08.31 |

| [Web] Do you know Hashes - 2021 INCOGNITO CTF Writeup (0) | 2021.08.31 |

댓글