🩷 방문자 추이

🏆 인기글 순위

티스토리 뷰

분석 도구 : Wireshark 3.2.4

운영 체제 : Windows 10

문제 개요에는 해커가 타깃팅한 한 명의 고객이 누군지 찾아내라는 설명이 있습니다.

우선 프로토콜 계층 통계를 보면 Telnet, HTTP 가 주로 쓰였습니다. 그래서 저는 먼저 2개의 프로토콜을 중점으로 분석해보았습니다.

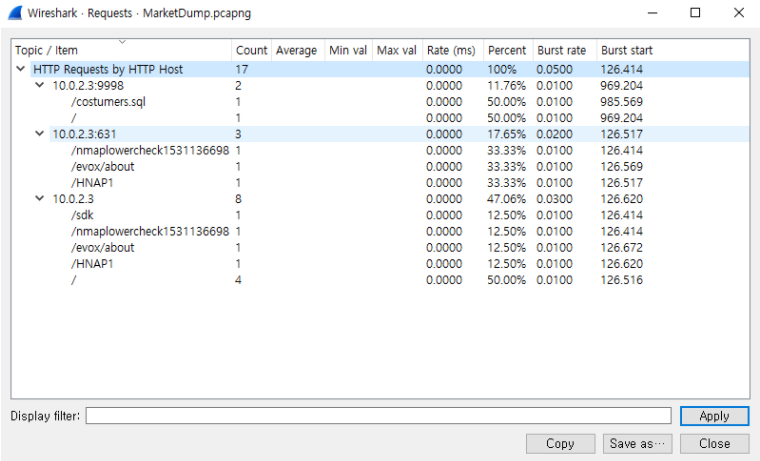

우선 제게 친숙한 HTTP 부터 분석해보았는데요.

총 3가지 requests가 있었습니다. 가장 상단의 costumers.sql 을 요청한 request가 이 패킷캡쳐본의 가장 마지막 요청이었습니다. 아무래도 초반에는 information gathering 과정이 많을 것 같고, 보통 가장 마지막에 목표 달성 후 종료하는 단계 시점일 것으로 보아 sql 파일부터 살펴보았습니다.

참고로 패킷분석 결과, 해커는 nmap을 통해 포트를 확인한 것 같고, 10.0.2.3:9998 포트를 찾아낸 뒤 / (최상위 경로)를 request 하여 directory listing을 통해 costumers.sql 파일을 확인한 것으로 보입니다.

response 값을 보면 아래와 같습니다. 수 많은 카드 번호 내역이 나옵니다.

wireshark 패킷 상으로는 확인하기 어려워, 제가 주로 쓰는 Sublime Text 3 에디터를 통해 irregular 한 부분을 확인해보았습니다. 스크롤을 내리다가 어느 지점에서 불규칙한 부분을 확인하였는데요.

그 부분을 자세히 보니 아래와 같았습니다.

American Express,NVCijF7n6peM7a7yLYPZrPgHmWUHi97LCAzXxSEUraKme문자열 뒷부분의 경우 인코딩된 값으로 보여, cyberchef 를 통해 살펴보았습니다. 결과적으로 base58로 이루어진 문자열이었습니다. 디코딩해보면 플래그 값이 나옵니다.

- 끝 -

'보안 > Wargame' 카테고리의 다른 글

| [Hackthebox] - Marshal in the Middle Writeup(문제풀이) (0) | 2021.06.08 |

|---|---|

| [Hackthebox] - I know Mag1k Writeup(문제풀이) (0) | 2021.06.01 |

| [Lord of SQLi] wolfman Writeup/문제 풀이 (0) | 2021.05.23 |

| [Lord of SQLi] orc Writeup/문제 풀이 (0) | 2021.05.20 |

| [Hackthebox] - Curling Writeup(문제풀이) (0) | 2021.05.17 |