🩷 방문자 추이

🏆 인기글 순위

티스토리 뷰

[Hackthebox] - [Forensics] Wrong Spooky Season Writeup(문제풀이)

알 수 없는 사용자 2023. 1. 9. 22:34문제 개요

"I told them it was too soon and in the wrong season to deploy such a website, but they assured me that theming it properly would be enough to stop the ghosts from haunting us. I was wrong." Now there is an internal breach in the `Spooky Network` and you need to find out what happened. Analyze the the network traffic and find how the scary ghosts got in and what they did.

문제 풀이

프로토콜 계층 통계를 보아하니 HTTP 통신으로 이루어진 패킷들이 다수 보였고, 이미지파일, HTML 파일, 단순 데이터들이 보였습니다.

Wireshark에서는 HTTP 패킷들의 경우 Response 내용을 파싱해주는 기능이 있는데 아래와 같습니다.

[File] - [Export Objects] - [HTTP] 순서로 메뉴를 누르다 보면 아래와 같은 화면을 볼 수 있습니다.

보아하니 jsp 파일로 웹쉘을 올렸고, cmd 파라미터로 명령어를 실행한 것과 같은 모양새가 보입니다.

jsp 명령어 실행하는 곳이 흥미로워 보여 456 번째 패킷부터 패킷을 찬찬히 살펴보았습니다.

그리고 그 바로 아래 HTTP 패킷을 보면 HTTP Response 가 따로 없는 Request 요청을 하나 볼 수 있습니다.

과연, TCP로 bash 쉘로 직접 접속을 한 것으로 보여집니다.

이제 TCP 패킷으로 어떤 명령어들을 실행했는지 살펴볼 차례입니다.

보아하니 아래 echo 명령어로 reversed 된 base64 인코딩 포맷의 문자열이 보입니다.

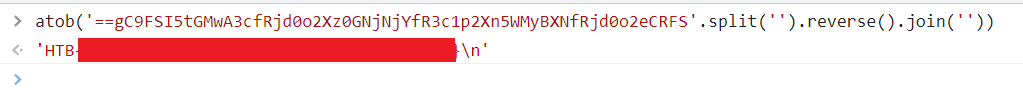

javascript로 디코딩해보면 아래와 같이 FLAG 값이 보이는 것을 알 수 있습니다.

atob('==gC9FSI5tGMwA3cfRjd0o2Xz0GNjNjYfR3c1p2Xn5WMyBXNfRjd0o2eCRFS'.split('').reverse().join(''))

- 끝 -

'보안 > Wargame' 카테고리의 다른 글

| [Webhacking.kr] RegexMaster 문제풀이(Writeup) (0) | 2023.01.13 |

|---|---|

| [Webhacking.kr] MEMO Service 문제풀이(Writeup) (0) | 2023.01.13 |

| [Hackthebox] WS-Todo Writeup(문제풀이) (0) | 2023.01.01 |

| [Hackthebox] Letter Dispair Writeup(문제풀이) (0) | 2022.08.16 |

| [Hackthebox] Spiky Tamagotchi Writeup(문제풀이) (0) | 2022.05.31 |