🩷 방문자 추이

오늘

어제

전체

🏆 인기글 순위

티스토리 뷰

728x90

반응형

문제 개요

Database backup files exposured in directory list

문제 풀이

회원가입하여 계정 생성 후 생성된 계정으로 로그인하게 되면 아래와 같이 nginx configuration에 대한 UI 가 나옵니다.

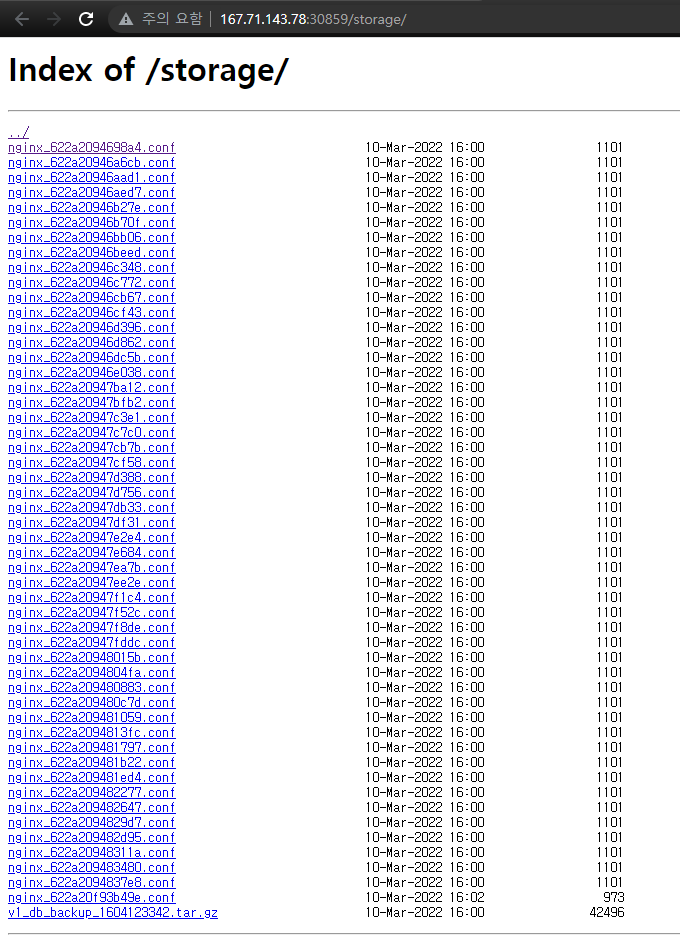

그리고 보시다시피 Routes 부분에서 /storage/ 경로로 요청했을 때 autoindex on 으로써 directory listing이 설정되어 있음을 알 수 있습니다.

그리고 Directory Listing 이 된 목록에서 최하단에 보면 backup file 이 있음을 알 수 있습니다.

db backup 이라는 이름으로 되어 있는 것을 압축풀어서 보면 database.sqlite 라는 파일이 있음을 알 수 있고, 이를 저는 DB Browser for SQLite 라는 GUI 툴로 열어보았습니다.

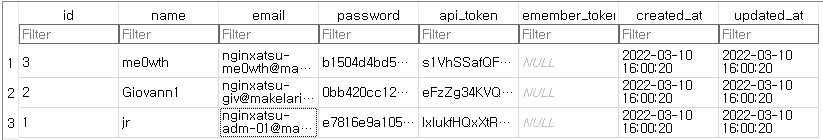

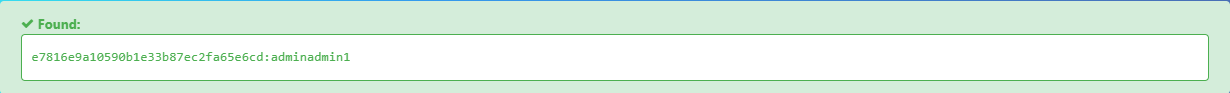

그리고 보시면 password 가 md5 형태로 hash 되어 있는 걸 볼 수 있는데, cracking을 시도해보면 최하단의 nginxatsu-adm-01@makelarid.es 계정의 패스워드가 크래킹이 됨을 알 수 있습니다.

크래킹된 계정 정보는 아래와 같습니다.

ID : nginxatsu-adm-01@makelarid.es

PW : adminadmin1

이제 맨 처음에 보였던 로그인 페이지에 위 계정정보를 입력해서 접속해보겠습니다.

그랬더니 위와 같이 Flag 가 보이는 것을 확인할 수 있었습니다.

- 끝 -

728x90

반응형

'보안 > Wargame' 카테고리의 다른 글

| [Hackthebox] - baby todo or not todo Writeup(문제풀이) (0) | 2022.03.15 |

|---|---|

| [Hackthebox] - baby WAFfles order Writeup(문제풀이) (0) | 2022.03.14 |

| [Hackthebox] - ExpressionalRebel Writeup(문제풀이) (0) | 2022.02.12 |

| [dreamhack] [web] Carve Party 문제풀이(비밀번호:FLAG) (0) | 2022.02.07 |

| [dreamhack] [web] devtools-sources 문제풀이(비밀번호:FLAG) (0) | 2022.02.07 |

댓글