🩷 방문자 추이

오늘

어제

전체

🏆 인기글 순위

티스토리 뷰

728x90

반응형

auth.json 에는 인가된 USB 장치들의 목록(제조사키, 제품키, 시리얼키)이 있고, syslog 파일의 내용에는 usb log 가 담겨있었습니다.

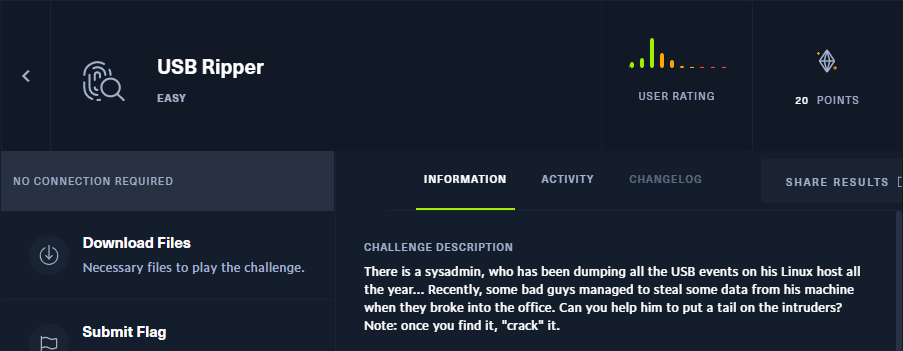

우선 문제 내용은 아래와 같습니다.

There is a sysadmin, who has been dumping all the USB events on his Linux host all the year... Recently, some bad guys managed to steal some data from his machine when they broke into the office. Can you help him to put a tail on the intruders? Note: once you find it, "crack" it.

syslog에는 모든 로그가 찍혀있고, 인가된 USB 장치 목록은 따로 있다고 하는 것을 보아 syslog 에는 비인가된 사용자의 USB 장치 접속 기록이 찍혀있을 것으로 생각되었습니다.

그래서 우선 syslog에 나오는 모든 serial number 들을 배열화 하였고, 해당 serial number 들을 auth.json 의 serial 리스트에 포함되지 않을 경우 출력시키도록 하였습니다.

# t.py 파일 내용

import json

file = open("syslog_serialnos", "r")

with open("auth.json", "r") as json_file:

jsonstr = json.load(json_file)

serial = jsonstr['serial'] # list

f = file.readlines()

f = [x.strip() for x in f]

for i in f:

if i not in serial:

print(i)

그 결과 아래와 같이 하나가 발견되었습니다.

>python t.py

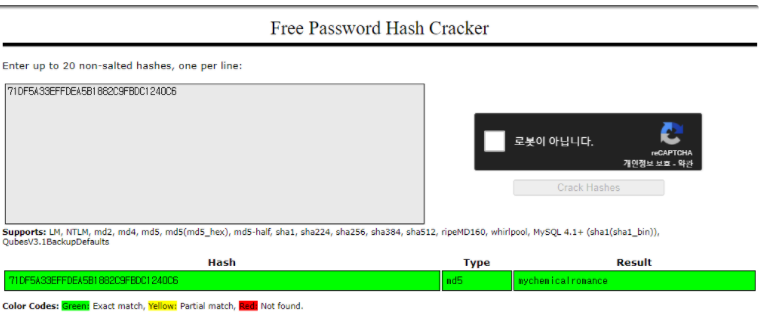

71DF5A33EFFDEA5B1882C9FBDC1240C6

힌트에 의하면 찾았을 경우 crack 하라고 되어 있었습니다.

위와 같이 md5 crack했을 때 특정 문자열이 나왔으며 해당 내용을 HTB{} 플래그 형식으로 만들었더니 플래그가 제출되었습니다.

728x90

반응형

'보안 > Wargame' 카테고리의 다른 글

| [Lord of SQLi] darkelf Writeup/문제 풀이 (0) | 2021.08.10 |

|---|---|

| [Hackthebox] - Toxic Writeup(문제풀이) (0) | 2021.08.09 |

| [Hackthebox] - Illumination Writeup(문제풀이) (0) | 2021.08.03 |

| [Hackthebox CTF] - badRansomware Writeup(문제풀이) (0) | 2021.07.28 |

| [Hackthebox] - petpet rcbee Writeup(문제풀이) (0) | 2021.07.12 |

댓글